Informacijske tehnologije

Kibernetska (ne)varnost povezljivih naprav

Z varnostnim pregledom in penetracijskim testom na SIQ do zagotavljanja varnosti in zanesljivosti

Preberite več

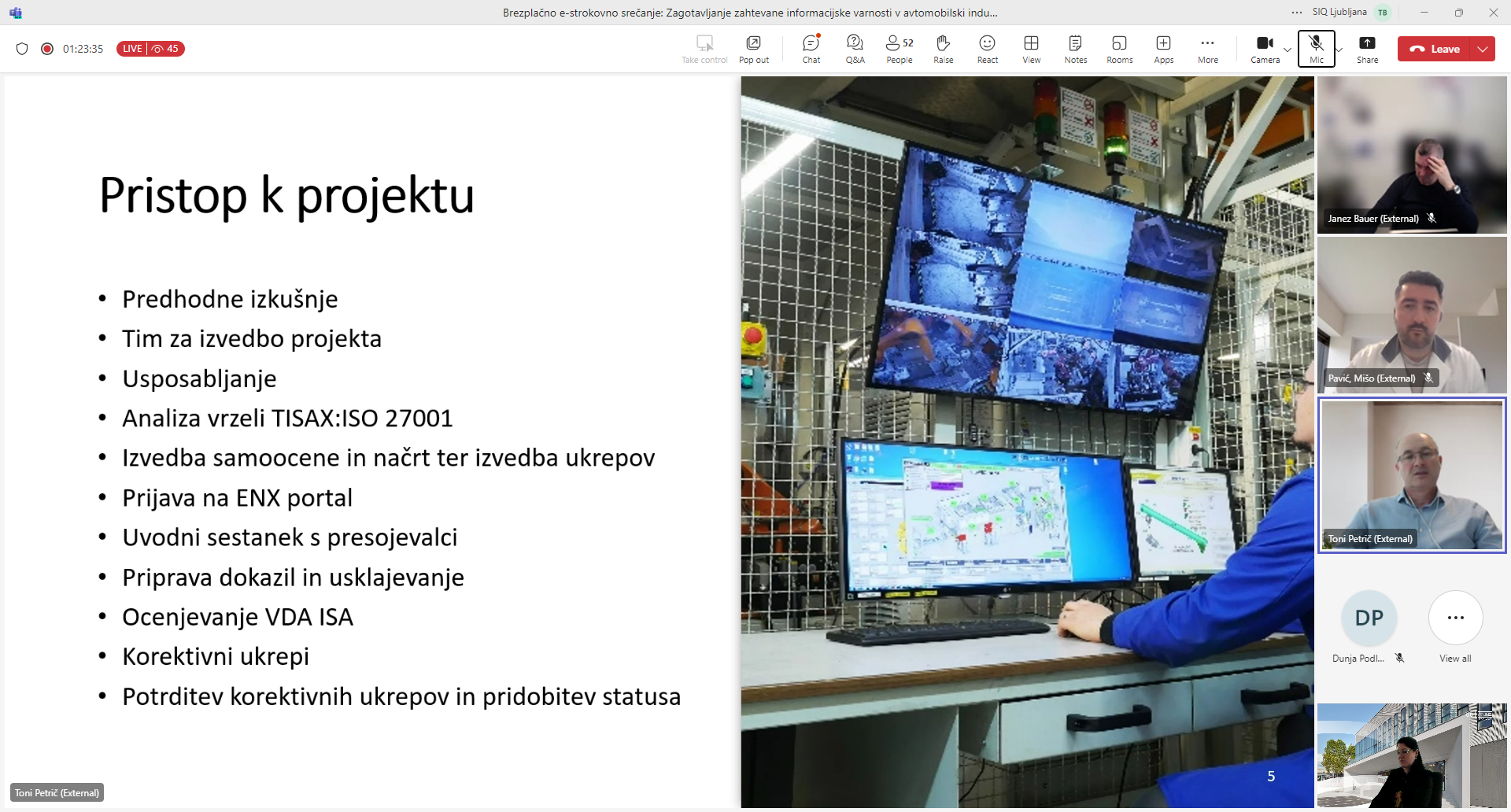

Izvedli smo e-strokovno srečanje: Zagotavljanje zahtevane informacijske varnosti v avtomobilski industriji – sistem upravljanja varovanja informacij po zahtevah nove izdaje TISAX® VDA ISA 6.0

V torek, 12. marca 2024, smo uspešno izvedli strokovno srečanje, katerega namen je bil skupaj z udeleženci spregovoriti: kako dosegati pričakovanja in zahteve kupcev avtomobilske industrije, kako zagotavlj...

Preberite več

Vavčerji za kibernetsko varnost so ponovno na voljo

Slovenski podjetniški sklad je ponovno objavil javni poziv za vavčerje s področja digitalizacije in s tem spodbudil mikro, mala in srednja podjetja k usmerjenemu obvladovanju kibernetskih tveganj. S sofinanciranjem ključnega po...

Preberite več

Veliki: koliko jim lahko zaupamo?

Naši strokovnjaki s področja informacijske varnosti, so včeraj, na 18. zaporedni konferenci INFOSEK, izvedli odmevno predavanje z naslovom: "Veliki: koliko jim lahko zaupamo?". Predstavili so zadnje odmevnejše kibernetske napade ter ranljivosti p...

Preberite več

Tudi hekerji nosijo (zaščitne) maske, 2. del

V prvem delu iz serije blogov smo se dotaknili dveh temeljnih ciljev kibernetskih napadalcev; to sta oddaljeni prevzem (sistema) žrtve ter tamkajšnje prikrito ohranj...

Preberite več